Spear Phishing تعریف | Spear Phishing چیست؟

فهرست مندرجات

Spear Phishing چه تفاوتی با Phishing دارد؟

حمله Spear Phishing چگونه کار می کند؟

همه باید مراقب حملات spear phishing باشند. برخی از دسته های افراد احتمال بیشتری دارد مورد حمله قرار گیرد از دیگران افرادی که مشاغل سطح بالایی در صنایعی مانند مراقبت های بهداشتی، مالی، آموزش و پرورش یا دولت دارند در معرض خطر بیشتری هستند.. یک حمله موفق فیشینگ نیزه ای به هر یک از این صنایع می تواند منجر به موارد زیر شود:

- نقض داده ها

- پرداخت باج های کلان

- تهدیدات امنیت ملی

- از دست دادن شهرت

- پیامدهای قانونی

شما نمی توانید از دریافت ایمیل های فیشینگ اجتناب کنید. حتی اگر از فیلتر ایمیل استفاده کنید، برخی از حملات spearphishing از طریق آنها انجام می شود.

بهترین روشی که می توانید با این کار کنار بیایید آموزش کارمندان در مورد نحوه شناسایی ایمیل های جعلی است.

چگونه می توانید از حملات Spear Phishing جلوگیری کنید؟

- از قرار دادن اطلاعات بیش از حد در مورد خودتان در شبکه های اجتماعی خودداری کنید. این یکی از اولین توقف های یک مجرم سایبری است که برای کسب اطلاعات در مورد شما ماهیگیری می کند.

- اطمینان حاصل کنید که سرویس میزبانی که استفاده می کنید دارای امنیت ایمیل و محافظت در برابر هرزنامه باشد. این به عنوان اولین خط دفاع در برابر یک مجرم سایبری عمل می کند.

- تا زمانی که از منبع ایمیل مطمئن نشدید روی پیوندها یا فایل های پیوست کلیک نکنید.

- مراقب ایمیل های ناخواسته یا ایمیل هایی با درخواست های فوری باشید. سعی کنید چنین درخواستی را از طریق یک وسیله ارتباطی دیگر تأیید کنید. به فرد مشکوک یک تماس تلفنی، پیامک یا رودررو صحبت کنید.

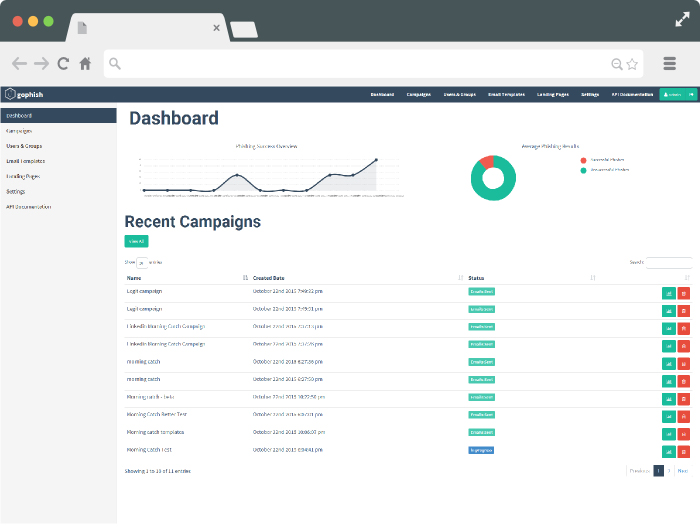

شبیه سازی spear-phishing یک ابزار عالی برای افزایش سرعت کارمندان در تاکتیک های spear-phishing مجرمان سایبری است. این مجموعه ای از تمرین های تعاملی است که برای آموزش به کاربرانش طراحی شده است که چگونه ایمیل های فیشینگ را شناسایی کنند تا از آنها اجتناب کنند یا آنها را گزارش کنند. کارمندانی که در معرض شبیه سازی spear-phishing قرار می گیرند، شانس بسیار بیشتری برای تشخیص حمله spear-phishing و واکنش مناسب دارند.

شبیه سازی فیشینگ نیزه ای چگونه کار می کند؟

- به کارمندان اطلاع دهید که یک ایمیل فیشینگ «جعلی» دریافت خواهند کرد.

- مقاله ای برای آنها بفرستید که نحوه شناسایی ایمیل های فیشینگ را از قبل توضیح می دهد تا مطمئن شوید که قبل از آزمایش از آنها مطلع شده اند.

- ایمیل فیشینگ "جعلی" را در یک زمان تصادفی در طول ماهی که آموزش فیشینگ را اعلام می کنید ارسال کنید.

- آمار تعداد کارمندانی که در تلاش فیشینگ سقوط کردهاند در مقابل میزانی که انجام ندادهاند یا کسانی که تلاش فیشینگ را گزارش کردهاند، اندازهگیری کنید.

- آموزش را با ارسال نکاتی در مورد آگاهی از فیشینگ و آزمایش همکاران خود یک بار در ماه ادامه دهید.

>>>در اینجا می توانید درباره پیدا کردن شبیه ساز فیشینگ مناسب بیشتر بیاموزید.<<

چرا می خواهم یک حمله فیشینگ را شبیه سازی کنم؟

اگر سازمان شما با حملات spearphishing مورد حمله قرار گیرد، آمار حملات موفقیت آمیز برای شما هشیار کننده خواهد بود.

میانگین میزان موفقیت یک حمله spearphishing نرخ کلیک 50٪ برای ایمیل های فیشینگ است.

این همان نوع مسئولیتی است که شرکت شما نمی خواهد.

وقتی در محل کار خود به فیشینگ آگاهی می دهید، فقط از کارمندان یا شرکت در برابر کلاهبرداری کارت اعتباری یا سرقت هویت محافظت نمی کنید.

شبیهسازی فیشینگ میتواند به شما کمک کند از نقض دادهها جلوگیری کنید که میلیونها شکایت حقوقی و میلیونها مورد اعتماد مشتری برای شرکت شما هزینه دارد.

اگر می خواهید یک دوره آزمایشی رایگان از GoPhish Phishing Framework که توسط Hailbytes تأیید شده است، شروع کنید، شما می توانید در اینجا با ما تماس بگیرید برای اطلاعات بیشتر یا آزمایش رایگان خود را از امروز در AWS شروع کنید.